Authentification unique (SSO)

L’authentification unique (SSO – Single Sign-On) permet aux utilisateurs de se connecter à PandaSuite en utilisant leur identité d’entreprise, sans avoir à créer un compte supplémentaire.

PandaSuite prend en charge les protocoles SAML v2 et OpenID Connect (OIDC), utilisés par de nombreux fournisseurs d’identité (IdP) comme Azure AD, Google Workspace, Okta, Auth0, etc.

Le SSO peut être activé à deux endroits :

- Côté éditeur → Pour les utilisateurs accédant à PandaSuite Studio.

- Côté web app → Pour les applications créées avec PandaSuite (Web App / PWA).

Ces deux configurations sont indépendantes. Vous pouvez activer le SSO pour Studio, pour une web app, ou les deux. Pour chaque zone, vous choisissez un protocole (SAML ou OIDC).

Qu’est-ce que le SSO ?

Le Single Sign-On (SSO) est une méthode d’authentification permettant aux utilisateurs de se connecter à plusieurs applications de manière sécurisée avec un seul identifiant.

Pourquoi utiliser SSO ?

- Sécurité renforcée : moins de mots de passe à gérer, réduction du risque de phishing.

- Expérience fluide : connexion transparente sans authentification répétée.

- Gestion centralisée : accès contrôlé par l’administrateur IT via un IdP.

Le protocole SAML v2

SAML (Security Assertion Markup Language) est un standard XML permettant à un fournisseur de services (Service Provider - SP) comme PandaSuite de déléguer l’authentification à un fournisseur d’identité (Identity Provider - IdP).

Le protocole OpenID Connect (OIDC)

OpenID Connect (OIDC) est un protocole moderne basé sur OAuth 2.0. Il permet à un fournisseur de services (comme PandaSuite) de déléguer l’authentification à un fournisseur d’identité et de récupérer des informations d’identité standardisées (claims).

Comment fonctionne le SSO ?

Le SSO repose sur un échange sécurisé de jetons d’authentification entre PandaSuite et votre fournisseur d’identité (IdP).

-

L’utilisateur tente d’accéder à PandaSuite ou à une web app.

-

PandaSuite envoie une demande d’authentification à l’IdP avec un jeton contenant l’email de l’utilisateur.

-

L’IdP vérifie si l’utilisateur est déjà connecté :

- ✅ Si oui, l’accès est accordé immédiatement.

- 🔄 Sinon, il est redirigé vers la page de connexion de son entreprise.

-

L’utilisateur s’authentifie auprès de son IdP (ex: identifiants Microsoft 365, Google, Okta…).

-

L’IdP valide l’identité et renvoie les informations d’authentification à PandaSuite (assertion SAML ou jeton OIDC).

-

PandaSuite les valide et accorde l’accès à l’utilisateur.

Tout se fait en arrière-plan, sans que l’utilisateur ait à saisir un mot de passe sur PandaSuite !

Configurer le SSO pour une web app

Actuellement l’authentification SSO n’est compatible qu’avec les web apps / PWA. Pour une application native, veuillez contacter notre équipe.

-

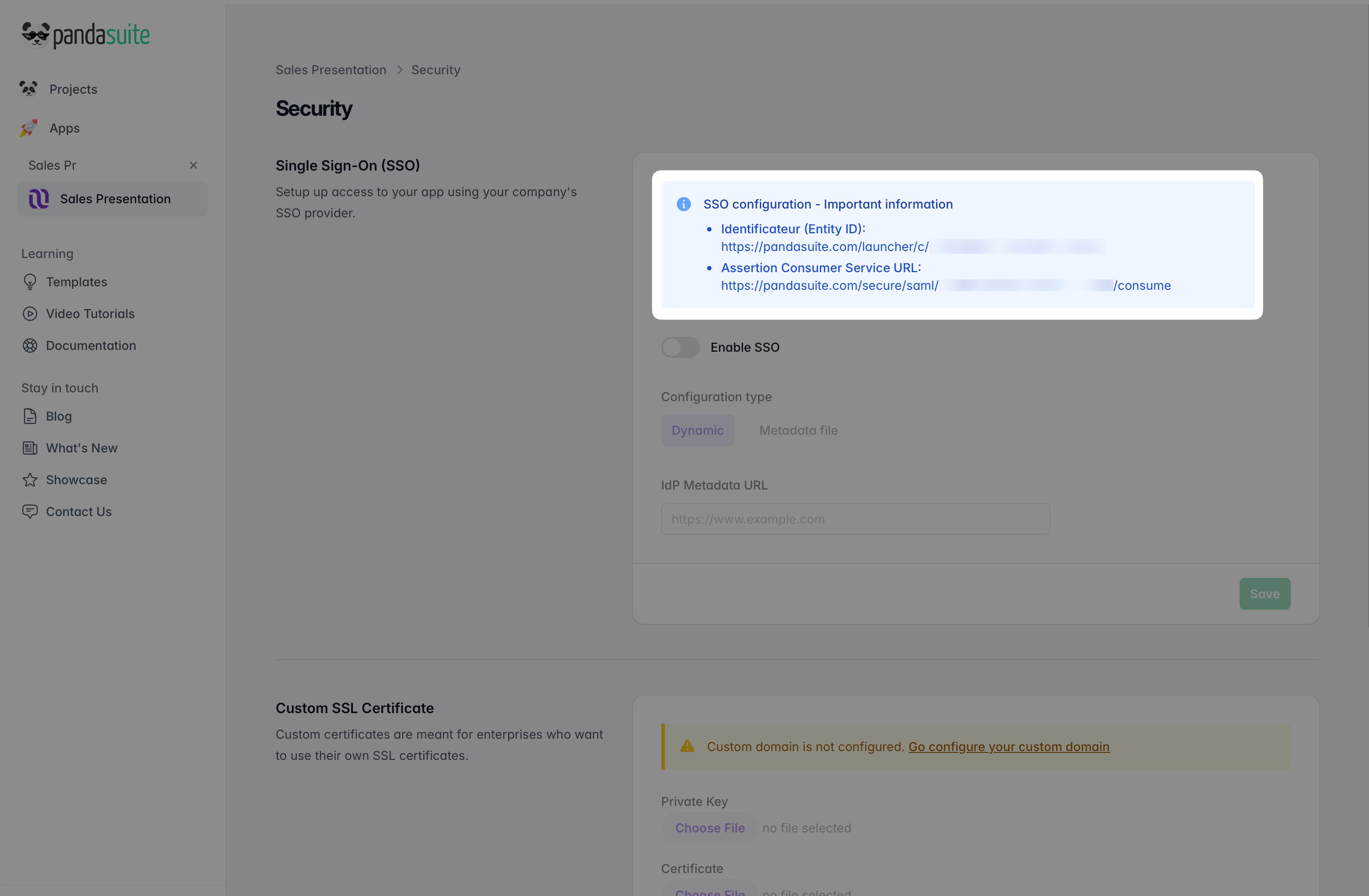

Récupérer les informations PandaSuite

- Accédez à votre compte PandaSuite

- Rendez-vous dans la section Apps et sélectionnez votre web app

- Rendez-vous dans la partie Sécurité

- Activez le SSO

- Sélectionnez un Protocole (SAML ou OIDC)

PandaSuite vous fournit automatiquement les informations suivantes (selon le protocole sélectionné) :

- SAML

- Entity ID :

https://pandasuite.com/launcher/c/[ID_APP] - Assertion Consumer Service URL :

https://pandasuite.com/secure/saml/[ID_APP]/consume

- Entity ID :

- OIDC

- URL de callback :

https://pandasuite.com/secure/oidc/callback

- URL de callback :

-

Configurer votre fournisseur d’identité (IdP)

Utilisez les informations ci-dessus pour configurer votre application PandaSuite dans votre fournisseur d’identité (Azure AD, Google Workspace, Okta, etc.).

-

Finaliser la configuration dans PandaSuite

- Si vous avez sélectionné SAML :

- Dans Type de configuration, choisissez Dynamique pour renseigner l’URL de métadonnées IdP, ou choisissez Fichier de métadonnées pour importer votre fichier de métadonnées.

- Si vous avez sélectionné OIDC :

- Renseignez URL de l’émetteur, ID Client et Secret Client.

- Si un secret client est déjà configuré, laissez Secret Client vide pour le conserver.

- Optionnel : ajustez les Scopes (par défaut :

openid,email,profile) et le Claim d’identifiant utilisateur (par défaut :sub).

- Enregistrez la configuration et testez la connexion.

- Si vous avez sélectionné SAML :

Optionnel : restreindre l’accès avec les règles d’accès

Dans l’onglet Sécurité, vous pouvez créer des Règles d’accès pour restreindre l’accès en fonction :

- des attributs SAML (y compris le champ NameID)

- des claims OIDC (y compris le claim Subject (sub))

Configurer le SSO pour accéder à PandaSuite Studio

La mise en place nécessite de contacter l’équipe PandaSuite.

-

Demande de création de votre organisation

- Contactez l’équipe PandaSuite pour demander la création de votre organisation SSO

- Confirmez le protocole souhaité (SAML ou OIDC)

- L’équipe PandaSuite vous communiquera les informations nécessaires (selon le protocole sélectionné) :

- SAML : Entity ID et Assertion Consumer Service URL

- OIDC : URL de callback

-

Configurer votre fournisseur d’identité (IdP)

Utilisez les informations transmises par l’équipe PandaSuite pour configurer PandaSuite Studio dans votre fournisseur d’identité (Azure AD, Google Workspace, Okta, etc.).

-

Transmission des métadonnées IdP

- Si vous avez sélectionné SAML : envoyez à l’équipe PandaSuite le fichier XML des métadonnées de votre fournisseur d’identité ou une URL des métadonnées.

- Si vous avez sélectionné OIDC : envoyez à l’équipe PandaSuite l’URL de l’émetteur, l’ID Client et le Secret Client (et optionnellement les Scopes et le Claim d’email).

-

Finalisation

Une fois la configuration terminée par l’équipe PandaSuite, vos utilisateurs pourront accéder à PandaSuite Studio via le SSO.